Sicherer Hybridzugriff in Active Directory und Entra ID

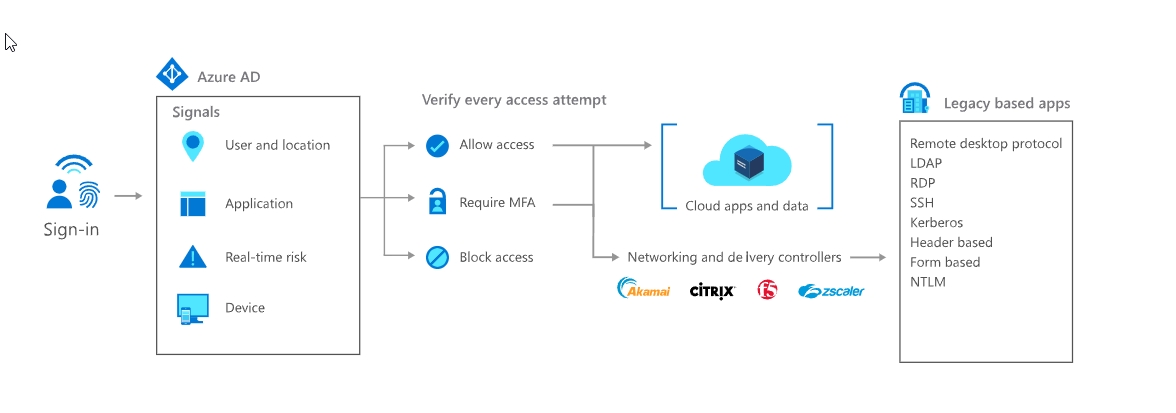

Ein sicherer Hybridzugriff ist in Active Directory und Entra ID möglich. Bei Hybrid-Zugriffen in Entra ID ist es möglich, dass Anwender auch auf ältere Anwendungen zugreifen können. Nicht alle Anwendungen unterstützen die modernen Technologien in Entra ID. Einige Programme nutzen noch Legacy-Authentifizierung. Dazu gehören Kerberos, NTLM, aber auch Zugriffe per RDP, LDAP oder SSH und formularbasierte Authentifizierung.

Mit dem Entra ID-Anwendungsproxy lassen sich Anmeldedaten aus Entra ID auch in lokalen Rechenzentren für Legacy-Apps nutzen. Dazu kommen Kooperationen von Microsoft, mit denen es möglich ist, mit Entra ID-Authentifizierung auch auf On-Premises-Anwendungen zuzugreifen, zum Beispiel auch auf SAP-Anwendungen.

Index

Entra ID mit Active Directory verbinden

Entra ID und Active Directory arbeiten eng zusammen. Bei einer Synchronisierung der Benutzerkonten und Gruppen zwischen lokalen AD-Umgebungen und Entra ID ist es möglich, Benutzerkonten aus Active Directory in die Cloud zu bekommen. Das hat den Vorteil, dass Legacy-Authentifizierungen, aber auch moderne Anmeldefunktionen aus Entra ID zum Einsatz kommen können. Die Anmeldedaten in Entra ID sind wiederum auch von Legacy-Anwendungen nutzbar. Dazu gibt es verschiedene Technologien.

Entra ID und Active Directory arbeiten eng zusammen. Bei einer Synchronisierung der Benutzerkonten und Gruppen zwischen lokalen AD-Umgebungen und Entra ID ist es möglich, Benutzerkonten aus Active Directory in die Cloud zu bekommen. Das hat den Vorteil, dass Legacy-Authentifizierungen, aber auch moderne Anmeldefunktionen aus Entra ID zum Einsatz kommen können. Die Anmeldedaten in Entra ID sind wiederum auch von Legacy-Anwendungen nutzbar. Dazu gibt es verschiedene Technologien.

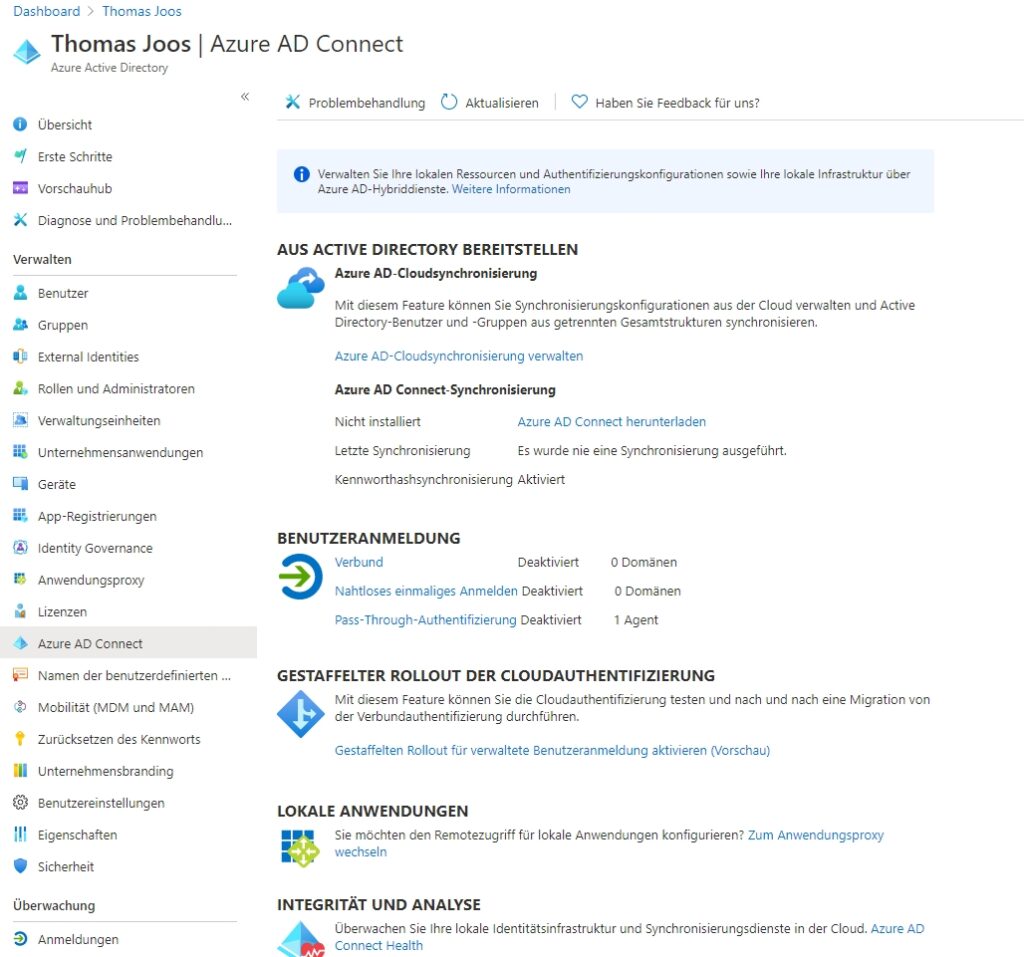

Wir haben die mögliche Synchronisierung von lokalen Active Directory-Umgebungen mit Entra ID bereits im Beitrag „Microsoft Entra Connect und Microsoft Entra Connect Cloud Sync“ umfassend behandelt. Die Synchronisierung ist auch mit der kostenlosen Version von Entra ID möglich und auch bei der Synchronisierung von lokalen Umgebungen für Microsoft 365. Auch hier ist Entra ID über das Abonnement von Microsoft 365 lizenziert. In diesem Zusammenhang sollten Sie sich auch den Text „Microsoft Entra Connect installieren“ genauer anschauen.

Im Zusammenhang mit einer optimal gelösten Synchronisierung zwischen Active Directory und Entra ID lassen sich auch Single-Sign-On-Szenarien umsetzen. Das setzt ebenfalls ein richtig gepflegtes Active Directory voraus. Wie Sie solche Szenarien umsetzen, haben wir im Beitrag „Single-Sign-On in Microsoft 365 nutzen“ besprochen. Um weiterführende Funktionen aus Entra ID für die Authentifizierung von Legacy-Apps zu nutzen, spielt es daher eine sehr wichtige Rolle, dass die lokale AD-Umgebung so sauber gepflegt ist, wie nur möglich.

Optimale Benutzerverwaltung im Hybrid-Umfeld

Damit Benutzerkonten in Active Directory optimal, sicher und auch übersichtlich nutzbar sind, benötigen die meisten Unternehmen ohnehin eine Zusatzlösung, mit der sich die Verwaltung vereinfachen und sauberer durchführen lässt. Spätestens bei einer Synchronisierung mit Entra ID ist es nahezu unerlässlich, dass Active Directory mit Zusatzlösungen auf einem sauberen Datenbestand basiert. Unsere IAM-Lösung FirstWare IDM-Portal gehört zu den besten in diesem Bereich und vereinfacht die Benutzerverwaltung von AD und Entra ID, bei gleichzeitiger Verbesserung der Datenqualität.

Nur bei einer optimalen Pflege von Active Directory können die Benutzerkonten in Entra ID auch korrekt genutzt werden. Es ist sicherer – auch aus Gründen der Zuverlässigkeit, Stabilität und Benutzerzufriedenheit – die Pflege der Daten in einem speziellen System durchzuführen, das gleichzeitig auch noch in der Lage ist, die Gruppenzuordnungen richtig zu pflegen.

Synchronisierung von lokalen AD-Umgebungen mit Entra ID

Vorteile bei der Pflege von Benutzerkonten mit dem IDM-Portal

Durch das IDM-Portal geben Sie einen administrativen Rahmen vor, der die Sicherheitsanforderungen des Unternehmens abbildet. Bei einer freien, manuellen Administration durch den Administrator haben die Admin-Benutzer sehr viel mehr Freiheitsgrade und Möglichkeiten. Das stellt aber eher einen Nachteil dar. Denn dadurch entstehen Abweichungen zwischen den einzelnen Administrationsschritten. Nicht nur wenn Administrationsarbeit an weniger gut ausgebildetes Personal delegiert ist, bietet ein Portal die einzige Möglichkeit, über mehrere Personen hinweg ein hohes Maß der Durchsetzung von Administrations-Richtlinien zu ermöglichen.

Dabei spielt es keine Rolle, ob Sie AD, Azure-AD oder Hybrid-Umgebungen verwalten. Eine richtig vorgegebene Struktur entlastet Administratoren, Support-Mitarbeiter und schafft eine hohe Akzeptanz bei den Benutzern. Bei hybriden Zugriffen ist das besonders wichtig. Denn hier müssen sich die Benutzer darauf verlassen können, dass ihre lokalen Anmeldedaten auch in der Cloud funktionieren und umgekehrt. Das geht nur bei weitgehender Automatisierung der Pflege von Benutzerdaten über ein Portal.

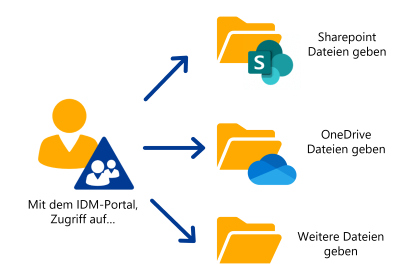

SharePoint- und Teams-Zugriffe aus Active Directory

Zur Identitätsverwaltung gehört auch die Verwaltung von Gruppen. In einer hybriden Umgebung ist es schwierig, den Überblick zu behalten. Es ist ein Risiko für Ihr Unternehmen, wenn Mitarbeiter den falschen Zugang haben. FirstWare IDM-Portal bietet eine Lösung.

Erster Schritt: Die Verwaltung von AD-Gruppen

Die Verwaltung der AD-Gruppen erfolgt automatisch über das IDM-Portal. Pflegen Sie eine Abteilung oder einen Status und der User wird automatisch in die richtige Gruppe zugeordnet.

Schritt 2: Microsoft Entra Connect

Mit Microsoft Entra Connect werden Ihre AD-Gruppen in Azure synchronisiert. Es gibt jedoch ein Problem. Die Gruppen können nicht mehr bearbeitet werden, außer mit IDM-Portal.

Schritt 3: AD-synchronisierte Gruppen in Entra ID Gruppen synchronisieren

Gruppen, die mit AD Connect synchronisiert wurden, werden mit IDM-Portal automatisch in eine oder mehrere Entra ID-Gruppen (z.B. M365) Ihrer Wahl synchronisiert.

Ergebnis: Ändern Sie die Abteilung eines Benutzers, erhält dieser automatisch Zugriff auf das richtige Team. Lesen Sie dazu auch unseren Artikel „Teams-Mitglieder aus Abteilungsgruppen übertragen“.

Hybride Bereitstellungsszenarien bieten viele Vorteile – richtige Pflege vorausgesetzt

Bei korrekt gepflegten Daten aus Active Directory lassen sich Benutzeranmeldungen auch sicher in Entra ID nutzen. Dabei können Funktionen für die erweiterte Sicherheit, inklusive bedingte Zugriffe, Identity Protection und mehrstufige Authentifizierung zum Einsatz kommen. Diese Funktionen stehen dadurch auch für Legacy-Apps zur Verfügung.

In diesem Zusammenhang ist auch das einmalige Anmelden (Single Sign On, SSO) umsetzbar. Auch das funktioniert bei modernen Anwendungen und auch in hybriden Szenarien mit Legacy-Anwendungen. Dadurch entsteht eine zentrale Zugriffsverwaltung in Entra ID für alle Ihre Anwendungen. Datenbasis dafür ist das lokale AD, gepflegt mit Ihrem IDM-Portal.

Microsoft arbeitet mit verschiedenen Unternehmen zusammen, um nach der Authentifizierung in Entra ID und den unterstützten Sicherheitsmechanismen, inklusive Multifaktor-Authentifizierung, den Zugriff auf andere Cloud-Apps außerhalb von Entra ID zu nehmen. Über Netzwerk- und Delivery-Controller von Akamai, Citrix (ADC), F5 und Zscaler ist eine Anbindung an Lagay-Apps möglich. Auch hier gilt wieder, dass die Datenbasis (Active Directory und Entra ID) so sauber wie möglich gepflegt sein muss.

Microsoft bietet in Entra ID auch umfassende Möglichkeiten zur Authentifizierung von Legacy-Apps (Screenshot: Microsoft)

On-Premises-Apps mit Entra ID nutzen – auch SAP-Anwendungen

Microsoft zeigt auf seiner Seite „Sicherer Hybridzugriff in Entra ID“ die Möglichkeit, auch eigene Legacy-Apps über diesen Weg anzubinden. Hier wird auch beschrieben, wie der Zugriff auf lokale Anwendungen mit dem Entra ID-Anwendungsproxy erfolgen kann. Parallel dazu ist es auch möglich, über diesen Weg mit On-Premises SAP-App zu arbeiten und die Anmeldung über Entra ID abzuwickeln.

Kontaktieren Sie uns, wenn Sie erfahren möchten, wie Sie Ihre Benutzerdaten mit Identity & Access Management on-premise und in der Cloud absichern können.