12 Tipps für Entra ID

Entra ID gehört zu den wichtigsten Identity Management- und Zugriffsverwaltungsdiensten für Cloud-Lösungen. Vor allem in der Microsoft-Welt mit Microsoft Azure und Microsoft 365 ist Entra ID ein wichtiges Tool für die Authentifizierung von Benutzern. SharePoint Online, Exchange Online, Teams und auch OneDrive for Business setzen auf die Authentifizierung mit Entra ID.

Durch die Synchronisierungsmöglichkeiten mit Active Directory können Unternehmen auch lokale Anmeldedaten in die Cloud synchronisieren.

Wir zeigen in diesem Beitrag 12 Tipps für den Umgang mit Entra ID. Als Einführung können Sie auch unseren Beitrag „Entra ID in der Praxis – Die ersten Schritte“ lesen.

Index

Tipp 1: Active Directory und Entra ID zentral verwalten

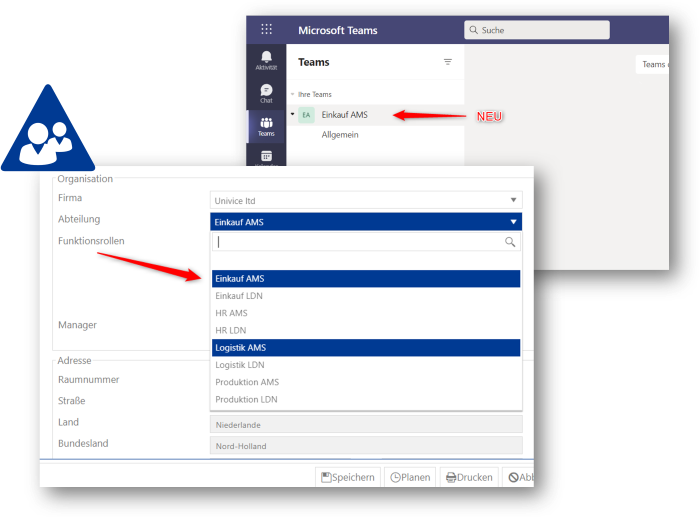

Bevor Sie sich in die Tiefen des Entra ID begeben, sollten Sie wissen, dass es IAM-Lösungen gibt, mit denen Sie das Entra ID und AD zentral über eine einzige Schnittstelle verwalten können.

Wie in den nächsten Abschnitten ersichtlich wird, erfordert die native Verwaltung des Entra ID u.a. den Zugriff auf zahlreiche Verwaltungsportale, als auch PowerShell-Kenntnisse.

Eine Admin-freundliche Lösung, wie das FirstWare IDM-Portal, ermöglicht die Hybrid-Identitätsverwaltung über eine zentrierte benutzerorientierte Oberfläche. Außerdem können Sie auch viele Aufgaben automatisieren, wie die Aktualisierung von Zugriffen nach einem Abteilungswechsel (beispielsweise auf Laufwerke, Verteilerlisten oder Teams).

Sie sparen Zeit und gleichzeitig erhöhen Sie die Sicherheit Ihres Identity und Access Managements.

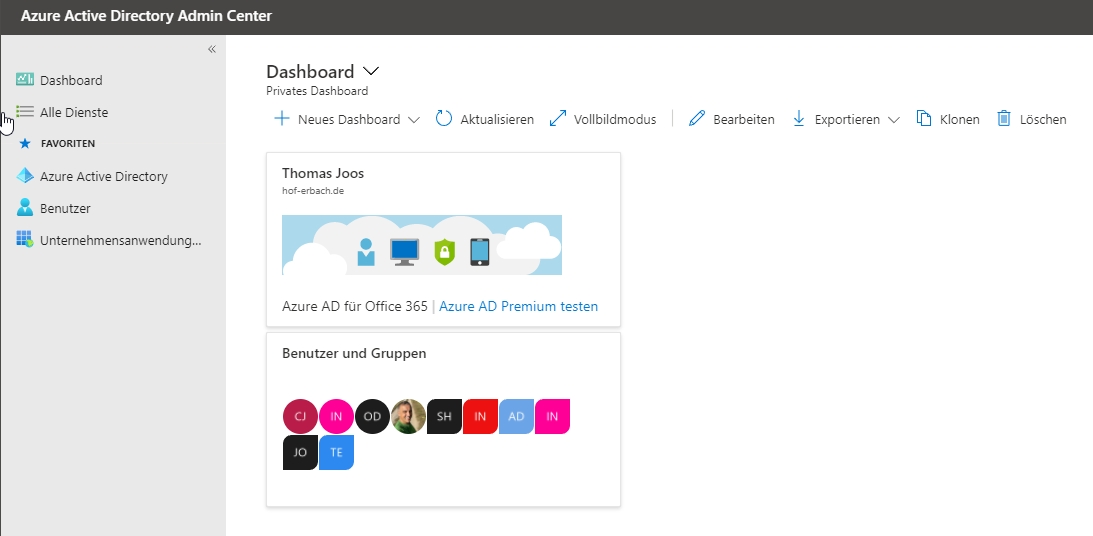

Tipp 2: Verwaltungsportale von Microsoft speichern

Um Entra ID, Microsoft 365 und auch Azure nativ zu verwalten, sollten Sie verschiedene URLs kennen und unter Umständen als Favoriten speichern. Mit den URLs können Sie direkt auf die verschiedenen Verwaltungsportale zugreifen. Die wichtigsten Portale sind:

- Microsoft Azure-Portal: https://portal.azure.com

- Entra ID Admin Center: https://aad.portal.azure.com

- Microsoft 365 Admin Center: https://admin.microsoft.com

- MS Teams Admin Center: https://admin.teams.microsoft.com

- Microsoft Exchange Admin Center: https://admin.exchange.microsoft.com

- SharePoint Admin Center: https://admin.microsoft.com/sharepoint

- Microsoft Endpoint Manager Admin Console: https://endpoint.microsoft.com

- Azure Cloud Shell: https://shell.azure.com

- Azure Subscriptions: https://account.azure.com/Subscriptions

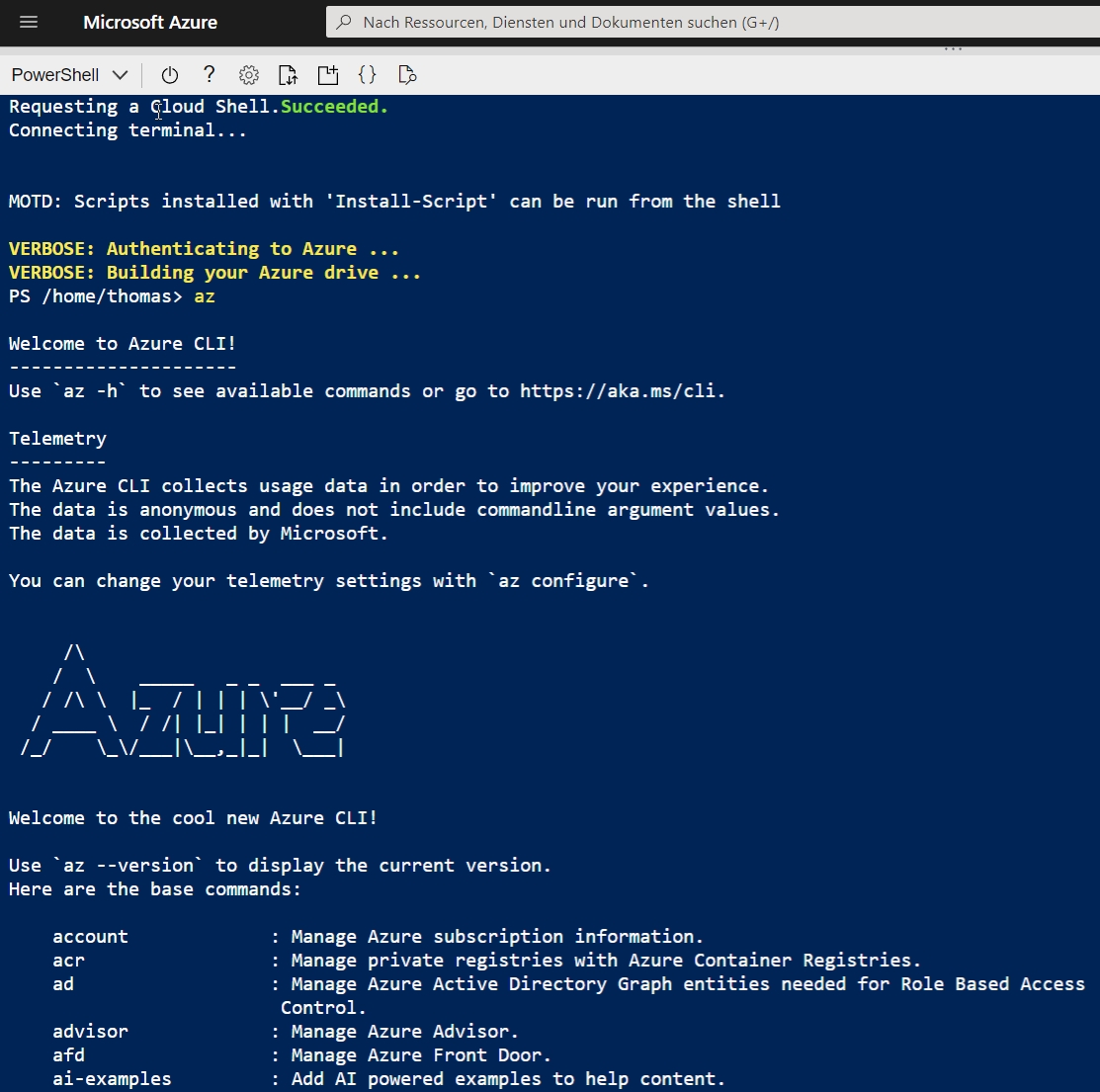

Tipp 3: Entra ID mit der PowerShell und Azure Cloud Shell verwalten

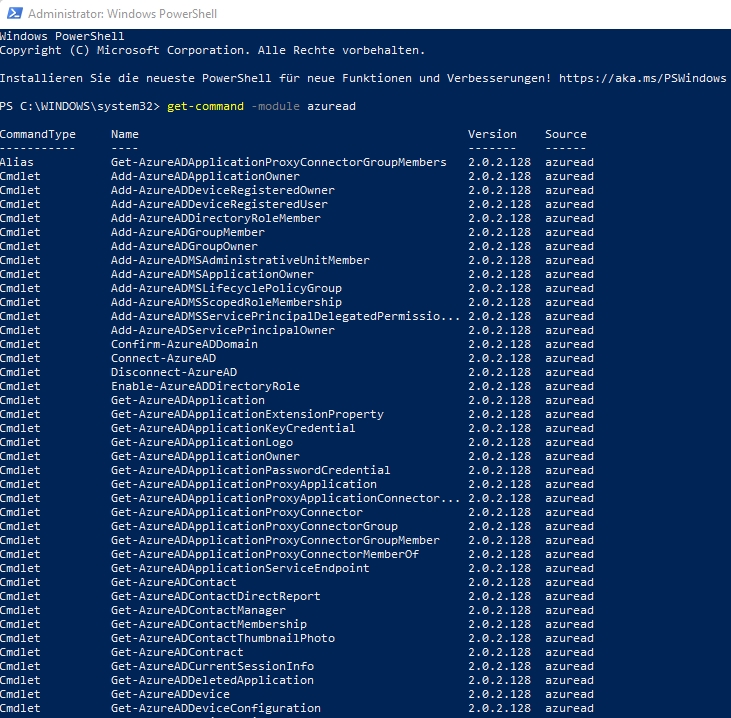

Sie können Entra ID auch mit der PowerShell verwalten. Neben der Möglichkeit über die Azure Cloud Shell (https://shell.azure.com) zu verwalten, können Sie das Modul für die Verwaltung von Entra ID in der PowerShell installieren.

Azure und Entra ID können Sie auch mit der Azure Cloud Shell verwalten

Nach dem Aufrufen der Azure Cloud Shell können Sie über die Menüleiste oben auch Dateien zu Microsoft Azure hochladen und herunterladen. Auch die Verwaltung der Dateifreigabe dazu können Sie über die Menüleiste vornehmen. Die Verwaltung von Entra ID können Sie aber auch ohne Webbrowser lokal vornehmen. Dazu installieren Sie am besten das Entra ID-PowerShell-Modul auf Ihrem PC. Diese Installation erfolgt mit:

install-module azuread

Nach der Installation können Sie eine Verbindung mit Entra ID über die PowerShell aufbauen Dazu verwenden Sie den Befehl:

Connect-AzureAD

Um alle vorhandenen Cmdlets anzuzeigen, um Entra ID zu verwalten, steht der folgende Befehl zur Verfügung:

get-command -module azuread

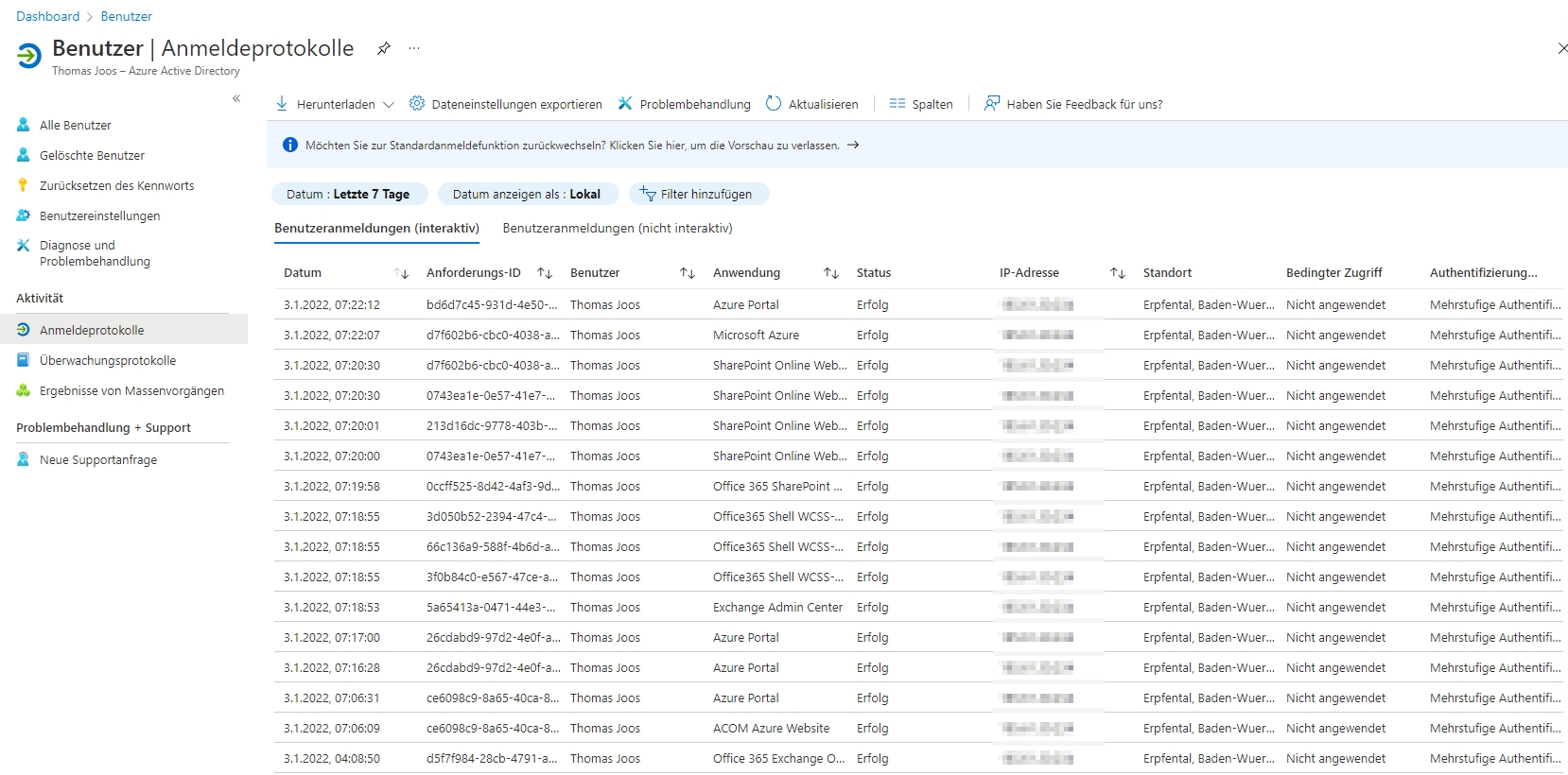

Tipp 4: Benutzeranmeldungen an Entra ID überwachen

Über das Entra ID Admin Center-Portal können Sie mit dem Menüpunkt „Anmeldeprotokolle“ bei „Benutzer“ überprüfen, wann sich Benutzer an den verschiedenen Stellen angemeldet haben. Auch die IP-Adresse, von der die Anmeldung gekommen ist, zeigt das Portal an, genauso wie die Verwendung der Multifaktor-Authentifizierung. Der Standort der Anmeldung und die Verwendung des bedingten Zugriffs sind an dieser Stelle zu sehen. Sie sehen hier auch, ob die Anmeldung erfolgreich war. Viele erfolglose Anmeldungen deuten auf einen Angriff auf ein Benutzerkonto hin.

Tipp 5: Unternehmensanwendungen registrieren und LinkedIn-Verknüpfungen anlegen

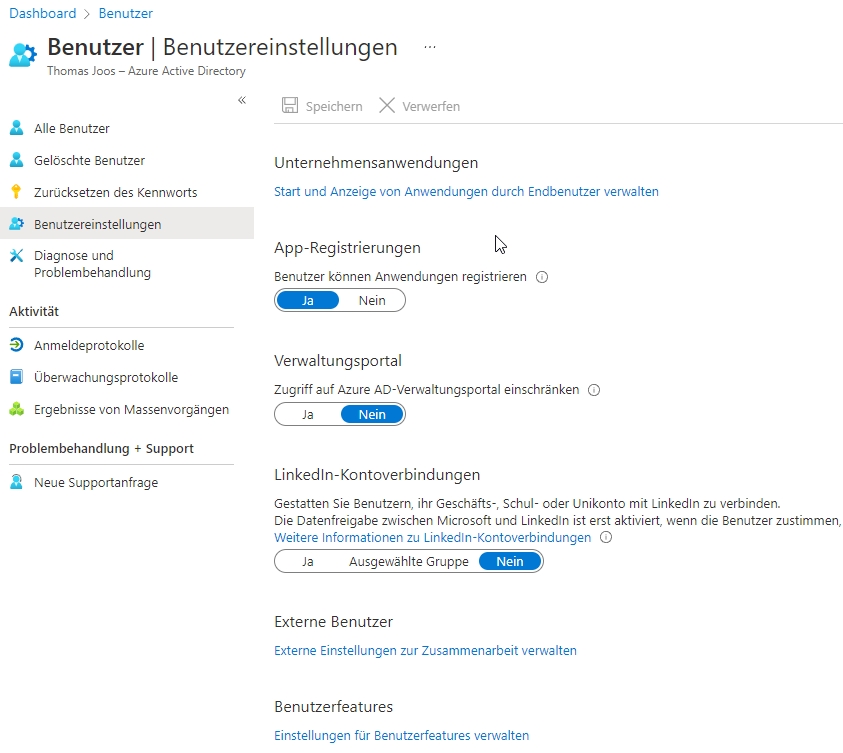

Über den Menüpunkt „Benutzereinstellungen“ bei „Benutzer“ im Entra ID Admin Center können Sie festlegen, ob Benutzer eigene Anwendungen in Entra ID registrieren können und auf das Verwaltungsportal zugreifen können. Auch die Verknüpfung mit dem LinkedIn-Konto von Anwendern können Sie an dieser Stelle konfigurieren oder unterbinden. Darüber hinaus finden Sie hier auch die Möglichkeit, externe Benutzerkonten anzubinden und die Features von Benutzerkonten zu steuern.

Tipp 6: Unternehmensanwendungen mit Entra ID registrieren

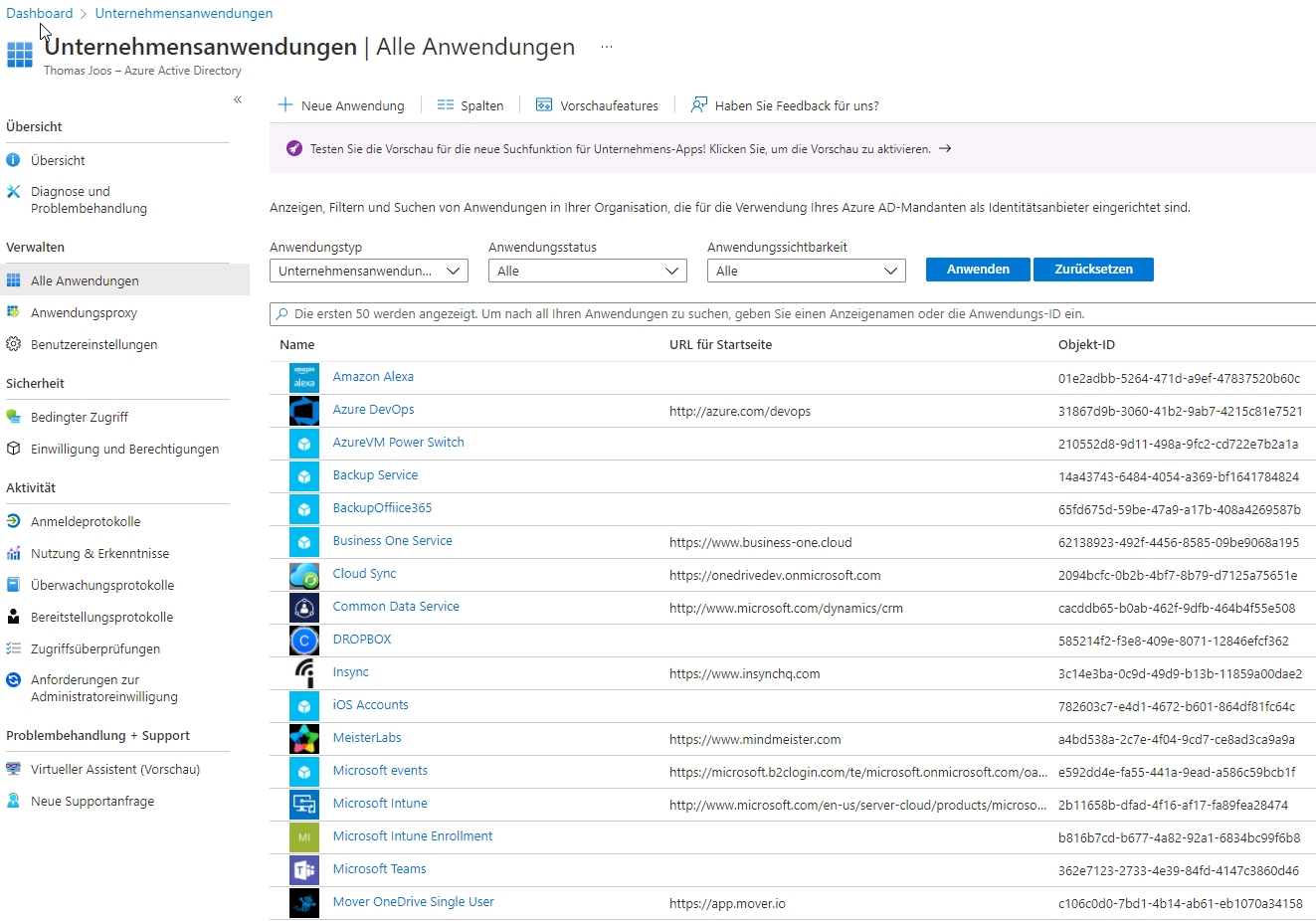

Über den Menüpunkt „Unternehmensanwendungen“ im Entra ID Admin Center können Sie festlegen, welche externen Anwendungen die Authentifizierung mit Entra ID unterstützen sollen. An dieser Stelle können Sie Standardanwendungen auswählen, die bereits hinterlegt sind. Sie können aber auch neue Anwendungen anbinden oder die Registrierung von Anwendungen wieder rückgängig machen. Ob Benutzer selbst Anwendungen registrieren können, lässt sich im Entra ID Admin Center bei „Benutzer\Benutzereinstellungen“ festlegen.

Tipp 7: An Entra ID angebundene Geräte verwalten

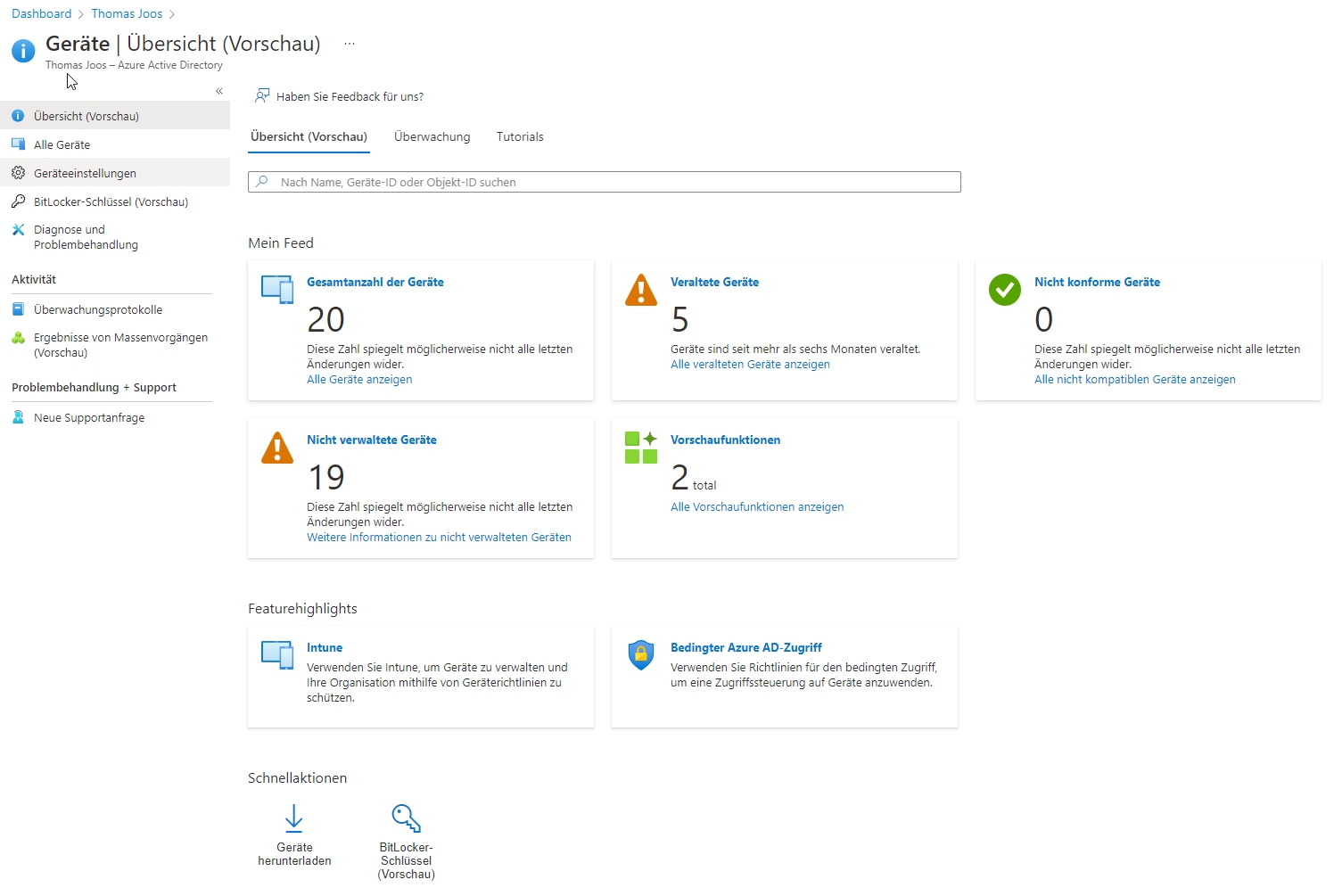

Im Entra ID Admin Center können Sie über den Menüpunkt „Geräte“ überprüfen, welche Geräte aktuell an Entra ID angemeldet sind. Hier sehen Sie auch die Geräte, die angebunden aber nicht verwaltet oder konform mit den hinterlegten Richtlinien sind. Bei „Alle Geräte anzeigen“ können Sie überprüfen, ob auch alle Geräte an dieser Stelle noch notwendig sind. Aus Gründen der Sicherheit kann es sinnvoll sein, nicht mehr benötigte Geräte zu entfernen.

Sie können an dieser Stelle auch Einstellungen der Geräte anpassen und festlegen, wer neue Geräte an Entra ID anbinden kann. Außerdem legen Sie an dieser Stelle auch fest, wie viele Geräte Benutzer maximal an Entra ID anbinden dürfen. Rufen Sie dazu den Menüpunkt „Geräteeinstellungen“ auf.

Tipp 8: Self-Service-Portal in Entra ID und Microsoft für Anwender nutzen

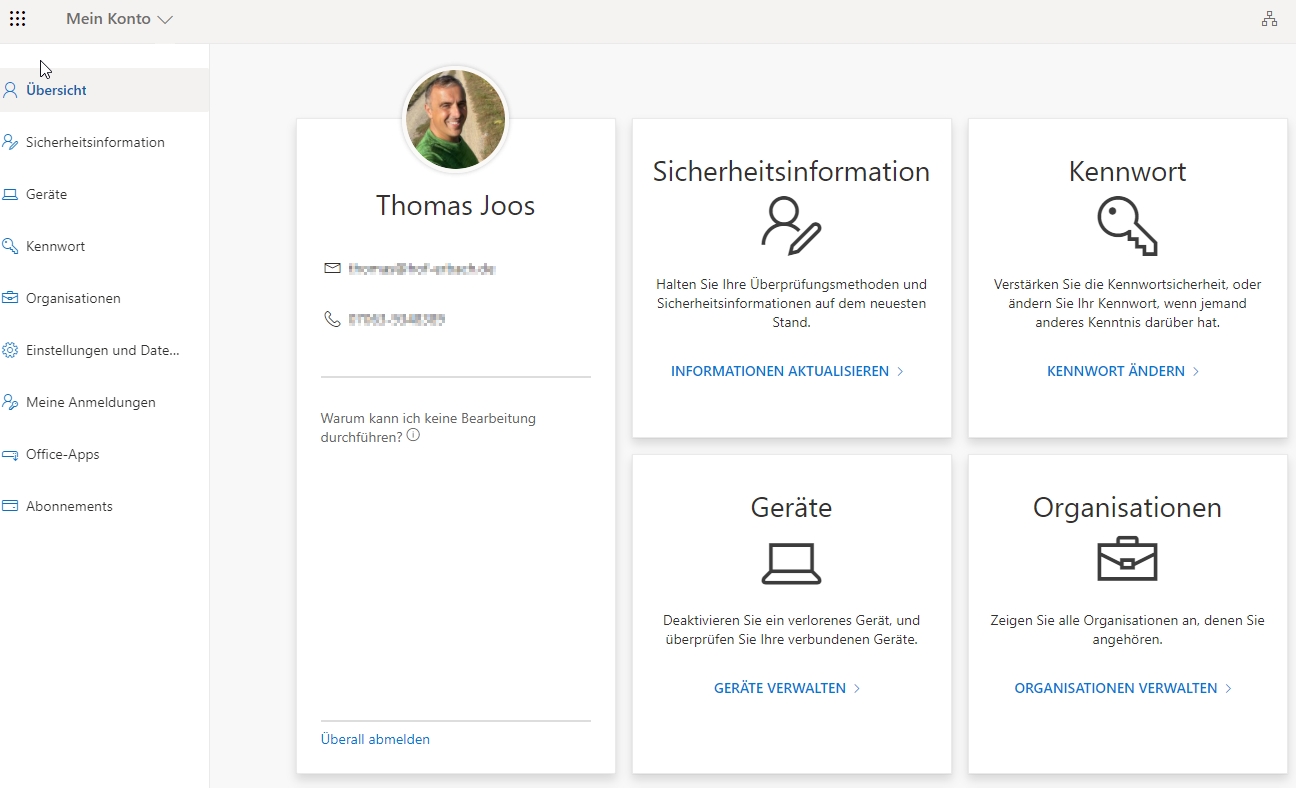

Entra ID bietet ein Self-Service-Portal, an dem sich alle Anwender anmelden können, um ihr eigenes Benutzerkonto zu verwalten. Das Konto ist über die URL https://myaccount.microsoft.com erreichbar. Nutzen Anwender auch ein Microsoft-Konto ist dieses wiederum in einem eigenen Portal über die Seite https://account.microsoft.com erreichbar.

Im Entra ID-Portal können die Benutzer zum Beispiel ihr Kennwort ändern oder zurücksetzen und auch Einstellungen anpassen, sowie den Datenschutz optimieren. Auch das Kontrollieren der eigenen Anmeldungen ist hier möglich, zum Beispiel um zu überprüfen, ob ein Konto gehackt wurde. Wenn für ein Konto Lizenzen für Microsoft Office hinterlegt sind, können Benutzer über das Portal auch die Installationsdateien herunterladen.

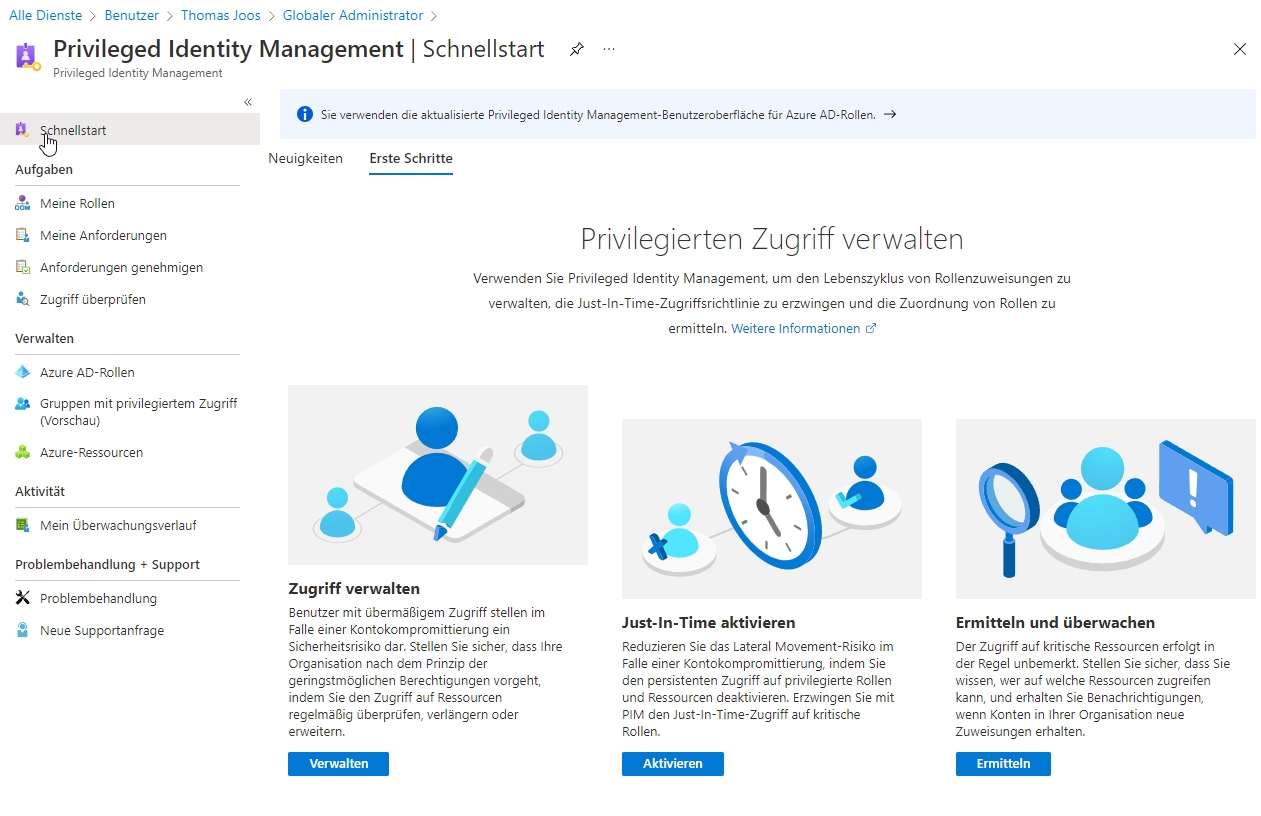

Tipp 9: Administratorrollen von Anwendern verwalten

Über den Menüpunkt „Zugewiesene Rollen“ können Sie bei „Benutzer“ nach dem Anklicken eines Benutzerkontos steuern, welche Rechte ein Benutzerkonto im Abonnement hat. Klicken Sie in der Steuerung der zugewiesenen Rollen auf eine Rolle, sehen Sie wiederum alle Benutzerkonten, die dieser Rolle zugewiesen sind. Interessant ist hier auch die Möglichkeit mit Privileged Identity Management in Entra ID zu arbeiten. Dadurch können Sie festlegen, dass Benutzer nur über eine gewisse Zeit berechtigt sind, Verwaltungsaufgaben durchzuführen.

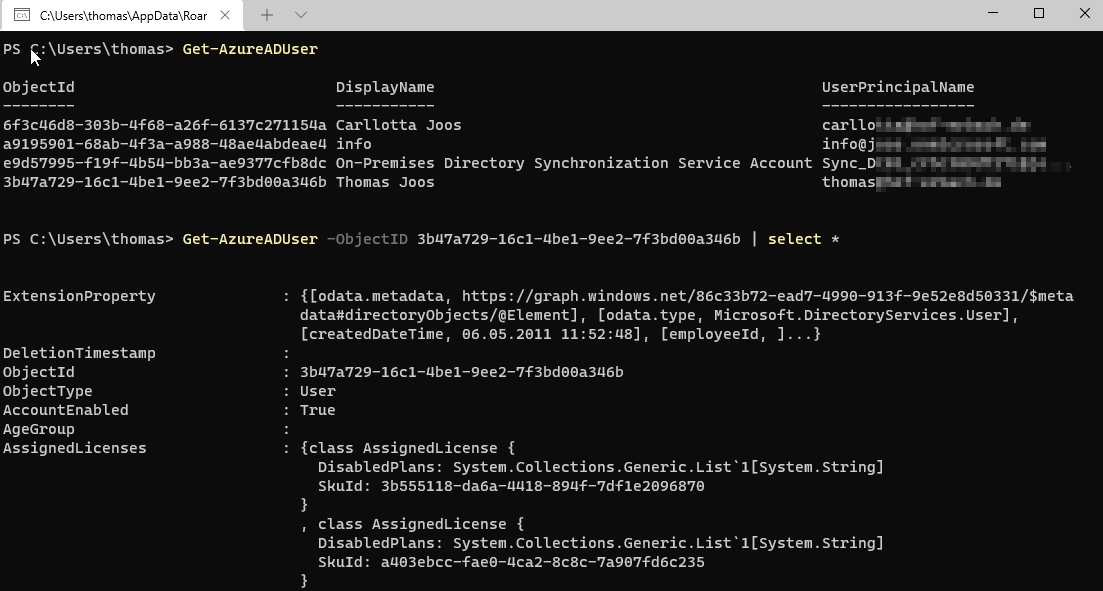

Tipp 10: Benutzerkonten aus Entra ID mit der PowerShell auslesen

In Tipp 2 haben wir Ihnen bereits gezeigt, wie Sie Entra ID mit der Azure Cloud Shell und der PowerShell verwalten können. Mit den beiden Werkzeugen ist es auch möglich, die Daten von Benutzerkonten auszulesen. Wenn Sie zum Beispiel „Get-AzureADUser“ eingeben, erhalten Sie Informationen zu den Benutzerkonten in einem Azure-Abonnement.

Wollen Sie ausführlichere Informationen zu einem Benutzer oder einer Gruppe in Entra ID erhalten, verwenden Sie das Cmdlet mit dem Parameter „ObjectID“ zum Beispiel:

Get-AzureADUser -ObjectID 3b47a729-16c1-4be1-9ee2-7f3bd00a346b

Die ObjectID erhalten Sie für jeden Benutzer nach Eingabe von „Get-AzureADUser“. Als ObjectID können Sie aber auch den „UserPrincipalName“ verwenden. Das ist normalerweise die E-Mail-Adresse, mit der sich der Benutzer anmeldet.

Um sich alle Daten eines Benutzerkontos anzuzeigen, können Sie das Ergebnis von „Get-AzureADUser“ auch an das Cmdlet „select“ weitergeben und mit dem Platzhalter „*“ alle Daten anzeigen:

Get-AzureADUser -ObjectID 3b47a729-16c1-4be1-9ee2-7f3bd00a346b | select *

Anzeigen der Informationen zu Benutzerkonten in Entra ID mit der PowerShell.

Tipp 11: Microsoft 365 und Microsoft Entra ID in der PowerShell verwalten

Neben der Möglichkeit Entra ID in der PowerShell zu verwalten, können Sie auch die Einstellungen von Microsoft 365 und die Verknüpfung des Abonnements parallel in der PowerShell verwalten. Dazu benötigen Sie ein weiteres Modul, das Sie mit dem folgenden Befehl installieren:

Install-Module -Name MSOnline

Danach bauen Sie eine Verbindung mit dem Microsoft 365-Abonnement auf:

Connect-MsolService

Hier können Sie die gleichen Anmeldedaten verwenden, wie bei der Anmeldung an Entra ID. Um sich zum Beispiel Informationen zu den Einstellungen des Abonnements anzuzeigen, verwenden Sie:

Get-MsolCompanyInformation

Ein weiteres Modul ist die Verwaltung von Exchange Online über die PowerShell. Auch hier spielt Entra ID eine wichtige Rolle:

Install-Module -Name ExchangeOnlineManagement

Die Anmeldung mit diesem Modul erfolgt wiederum mit:

Connect-ExchangeOnline

An dieser Stelle können Sie wieder die Anmeldedaten aus Entra ID verwenden, die Sie auch für Entra ID selbst und für Microsoft 365 verwendet haben. Es ist an dieser Stelle auch möglich, die Anmeldeten in einer Variablen zu speichern und mit dem Parameter „-Credential“ die Anmeldedaten aus der Variablen für die verschiedenen Dienste zu nutzen:

$cred = Get-Credential

Connect-ExchangeOnline -Credential $cred

Connect-MsolService -Credential $cred

Connect-AzureAD -Credential $cred

Tipp 12: Gruppen in Entra ID mit der PowerShell verwalten

Die einzelnen Gruppen in Entra ID lassen sich mit dem Cmdlet „Get-AzureADGroup“ anzeigen. Zusätzlich können Sie in der PowerShell auch neue Gruppen erstellen, Gruppenmitgliedschaften steuern, Gruppen löschen und vieles mehr. Alle Cmdlets dazu zeigen Sie mit „Get-Command *ADGroup*“ an.

Kontaktieren Sie uns, wenn Sie erfahren möchten, wie Sie Ihre Benutzerdaten mit Identity & Access Management on-premise und in der Cloud absichern können.