Just-In-Time-Administration in Entra ID

Just-In-Time-Administration adressiert das Problem der Übernahme oder des Angriffs von administrativen Konten in Active Directory und Entra ID. Übernimmt Malware oder ein Hacker ein Admin-Konto, besteht hohe Gefahr für das Netzwerk. Just-In-Time stellt sicher, dass jedes Administrator-Konto nur die Rechte hat, die es aktuell braucht.

Index

Mehr Sicherheit durch privilegiertes Identity Management

Vor allem in Entra ID spielt der Schutz von Administratorkonten eine wichtige Rolle, da sich Benutzer von überall mit der Umgebung verbinden und Änderungen vornehmen können. Aus diesem Grund bietet Microsoft in Entra ID auch „Privileged Identity Management“ an. Hierüber steht Just-In-Time für Microsoft Azure zur Verfügung.

Mit Azure Privileged Identity Management kann Just-In-Time-Administration in Azure eingeführt werden.

Darum ist Just-In-Time-Administration sinnvoll

Mit Just-In-Time-Administration (JIT) können Unternehmen in Active Directory (AD) und Entra ID (AAD) sicherstellen, dass Administratoren in der Umgebung aktuell nur die Rechte haben, die sie benötigen. Dazu kommt der Vorteil, dass es nicht zu viele Administratoren in AD und AAD gibt, welche die komplette Umgebung vollständig administrieren können. Die Administratoren müssen die Rechte beantragen und können diese anschließend für die jeweilige Aufgabe nutzen.

Mit JIT ist es möglich, den Administratoren zeitanhängig administrative Berechtigungen zuzuweisen, die nach einiger Zeit automatisch wieder ablaufen. In den meisten Fällen ist es sinnvoll, dass Administratoren nicht ununterbrochen maximale Berechtigungen zur Verwaltung der Umgebung haben.

Entra ID Premium P2 bietet umfassende Sicherheitsfunktionen

Vorteile eines Premium P2 Abonnements

Sobald Entra ID umfangreich im Einsatz ist, sollten sich Verantwortliche darüber Gedanken machen, ob nicht der Einsatz von Entra ID Premium P2 sinnvoll ist. In P2 sind zahlreiche Sicherheitsfunktionen integriert, die in kleinen Umgebungen auch sinnvoll sind, in großen Netzwerken aber kaum verzichtbar. Entra ID Premium P2 bietet zum Beispiel Azure Identity Protection. Damit lassen sich Anmeldungen und Funktionen von Benutzerkonten in Entra ID umfangreich absichern.

So erweitert P2 die Sicherheit eines Azure-Abonnements vor allem durch drei wesentliche Punkte:

- Azure Identity Protection (Erkennung von Sicherheitsrisiken und Erkennen von gefährdeten Konten)

- Risk-Based Conditional Access

- Privileged Identity Management (PIM)

Lizenzierung und Kosten

Ein kurzer Vergleich der vier Lizenzierungsvarianten ist über die Azure-AD-Seite verfügbar. Die Verwaltung der einzelnen Funktionen in Entra ID erfolgt im Entra ID Admin Center. Wer auf Entra ID Premium P1 setzen will, muss mit etwa 5 Euro/Benutzer und Monat rechnen, der Einsatz von Entra ID Premium P2 kostet pro Benutzer und Benutzer 7,60 Euro. Das Buchen einer Lizenz erfolgt immer für ein ganzes Jahr. In P2 sind alle Funktionen von P1 enthalten. Um die Funktionen von Entra ID Premium P1/P2 zu testen, rufen Sie das Entra ID Admin Center auf. Über „Dashboard“ können Sie mit dem Link „Entra ID Premium testen“ auswählen, welche Funktionen Sie testen wollen.

In diesem Beitrag beschäftigen wir uns mit den Funktionen in Azure Privileged Identity Management (PIM). Einfach ausgedrückt ermöglicht PIM unter anderem eine umfassende, rollenbasierte und auf Anforderung auch zeitbasierte Benutzeranmeldung für privilegierte Rechte. Entra ID PIM ist eine Premium-Funktion, die es dem globalen Administrator ermöglicht, den ständigen Admin-Zugriff auf privilegierte Rollen zu beschränken.

Azure Privileged Identity Management in der Praxis

Rollen verwalten in Entra ID PIM

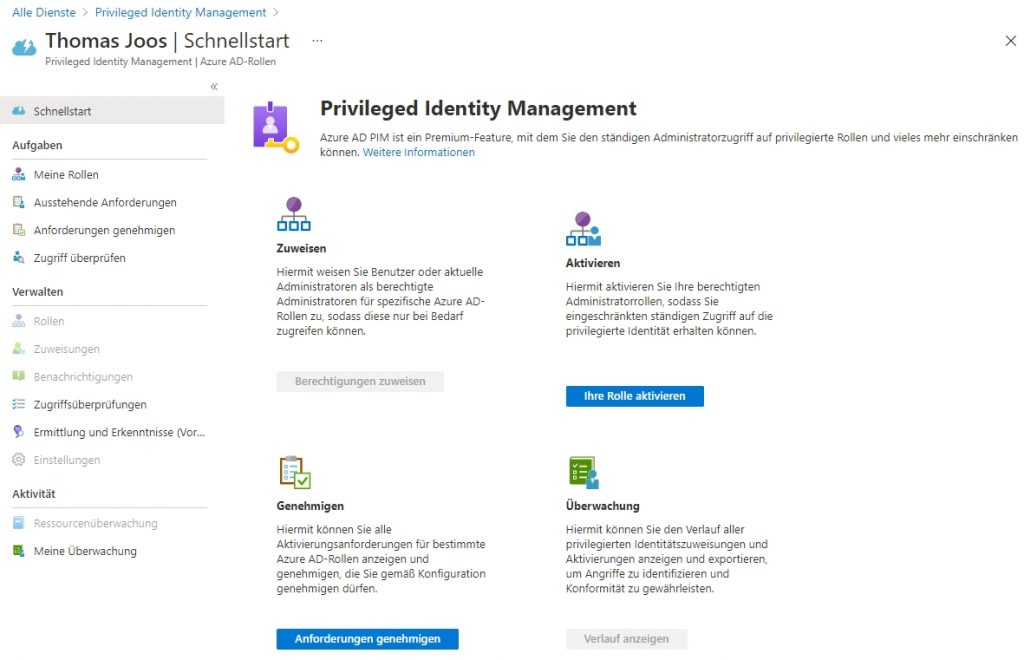

Um Azure PIM zu nutzen, steht im Verwaltungsportal ein eigener Bereich dafür zur Verfügung. Suchen Sie nach „Privileged Identity Management“ und öffnen das Dashboard. Bei „Verwalten“ können Sie allgemein Azure-Ressourcen mit PIM schützen. Um Entra ID mit PIM abzusichern, nutzen Sie „Azure-AD-Rollen“ unter „Verwalten“.

Entra ID mit Azure Privileged Identity Management und Just-In-Time-Administration absichern.

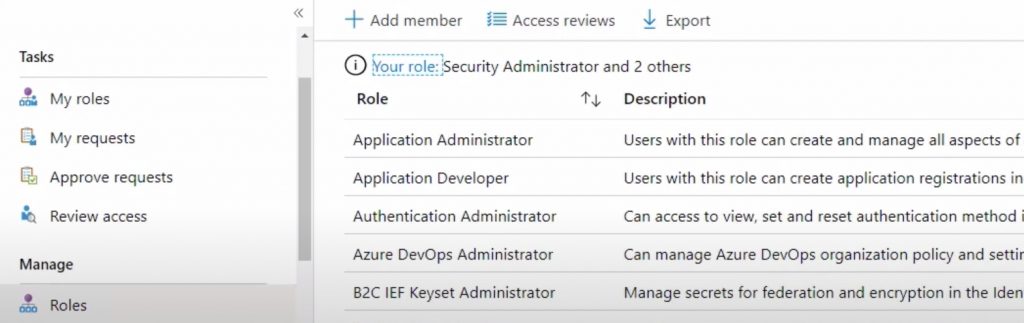

Unterhalb von „Verwalten“ ist der Menüpunkt „Rollen“ zu finden. Dieser ist nur aktiv, wenn eine Entra ID P2-Lizenz vorhanden ist. Nach einem Klick auf „Rollen“ sind alle Management-Rollen in Entra ID zu sehen. Zu den wichtigsten Rollen gehört der „Global Administrator“, der umfassende Rechte zur Verwaltung von Azure und Entra ID hat. Diese Rolle sollten Sie so schnell wie möglich vor Angriffen absichern. Bei „Zuweisungen“ ist wiederum zu erkennen, welche Benutzerrollen einem Benutzerkonto zugewiesen sind, und welche administrativen Rechte das Konto hat.

In Entra ID PIM lassen sich die verschiedenen Rollen und deren Zuweisung steuern.

Durch einen Klick auf eine Rolle sind die Mitglieder der Rolle zu sehen. Außerdem zeigt das Portal hier den Zuweisungstyp an, also wann ein Benutzerkonto die Rechte in dieser Rolle nutzen kann. Bei der permanenten Zuweisung hat der Benutzer die Rechte in dieser Rolle ununterbrochen, also ohne Einschränkung. An dieser Stelle ist es auch möglich, Benutzer von dieser permanenten Zuweisung zu entfernen.

Berechtigungen zuweisen und einschränken in Entra ID PIM

Über das Kontextmenü des Kontos ist es auch möglich, die Zuweisung von „Permanent“ auf „Eligible“ zu ändern. Dadurch können Unternehmen die Rechteverwendung einschränken. Wenn das jeweilige Benutzerkonto anschließend Berechtigungen benötigt, die zum Beispiel der Rolle „Global Administrators“ zugewiesen ist, muss der Benutzer diese Rechte erst erhalten. Dazu kann der Benutzer über sein Benutzerkonto im Portal eine Anfrage stellen. Erfordert eine Aktion die Rechte des globalen Administrators, zum Beispiel das Anlegen von neuen Benutzerkonten, sind die Aufgaben im Entra ID-Portal deaktiviert.

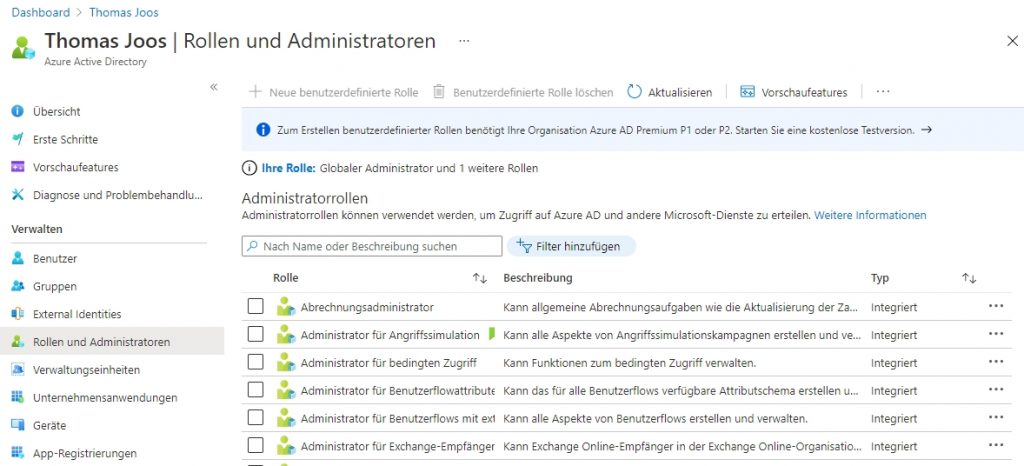

Welche Rollen ein Administrator in Entra ID hat, ist im Entra ID Admin Center bei „Rollen und Administratoren zu sehen“. Hier kann ein Administrator auch kontrollieren, welche Rollen er aktuell nutzen darf. Das funktioniert auch ohne Entra ID P1- und P2-Lizenzen.

Überprüfen der eigenen Rollen und Berechtigungen in Entra ID

Wenn ein Administrator für eine Rolle „Eligible“ hat, dann erscheint er hier als Rolle „Benutzer“. Die Rechte für die Rolle weist Entra ID erst dann zu, wenn er diese anfragt und ein anderer Administrator die Rechte auch genehmigt. In Entra ID PIM ist bei „Aufgaben“ der Menüpunkt „Meine Rolle“ zu finden. Hier können Administratoren die aktuellen berechtigten Zuweisungen (eligible) erkennen, und auch welche Zuweisungen abgelaufen sind.

An dieser Stelle kann der Administrator die Zuweisung der Rechte über einen Assistenten beantragen. In den Einstellungen von PIM können PIM-Administratoren über Richtlinien und Einstellungen festlegen, wie lange die Rechte erhalten bleiben sollen. Beim Beantragen ist es aber auch möglich, dass der beantragende Administrator einen kürzeren Zeitraum, als die maximale Zeitdauer verwendet. Die Angabe eines Grundes für die Beantragung spielt aber auch eine wesentliche Rolle.

Benutzer können nach dem Durchführen der Aktion, für die sie Administratorrechte benötigen, in PIM auch selbst bei der Verwaltung Ihrer Rolle die Zuweisung aufheben. Dadurch ist das Konto des Benutzers geschützt, da es keine administrativen Rechte mehr hat. Administratoren können ihre Rechte daher selbst deaktivieren und wieder erneut beantragen, wenn sie diese benötigen. Vor allem hochsensible Konten sollten diese Möglichkeiten nutzen. PIM-Administratoren können Anträge im Entra ID Admin Center über die PIM-Verwaltung genehmigen.

Just-In-Time-Administration vereinfacht mit dem IDM-Portal

Auch das IDM-Portal ermöglicht Genehmigungsworkflows und zeitgesteuerte Berechtigungen, sowohl für Entra ID als auch Active Directory. Sie verbessern damit nicht nur die Arbeitsprozesse, sondern erhöhen die Sicherheit um ein Vielfaches, denn die Genehmigungen sind immer auf dem aktuellen Stand.

Konkret bedeutet dies, dass Berechtigungen für eine definierte Zeit zugewiesen werden können. Außerdem können Regeln definiert werden, mit welchen die Aktualisierung von Attributen automatisch aktualisiert werden.

Als Beispiel aus der Praxis:

- Ein Mitarbeiter der Sales Abteilung wechselt in die Produktion. Die HR-Abteilung ändert seine Position von „Sales“ zu „Produktion“. Sofort verliert der Mitarbeiter die Berechtigungen, die Sales zugeordnet sind, und gewinnt die Rechte von Produktion. Was passiert im Hintergrund? Der User wird in anderen Gruppen zugeordnet.

- Ist ein Mitarbeiter inaktiv, verliert er automatisch alle seine Rechte.

- Sie ändern der Lizenz eines Benutzers, werden seine Rechte automatisch angepasst.

Mit IDM-Portal werden Berechtigungen für alle Anwender automatisch und zentralisiert gepflegt. Dies bedeutet weniger Aufwand für die IT – und vor allem, mehr Sicherheit für Ihr Unternehmen.

Zusammenfassung

Administratorkonten unterliegen ständig der Gefahr, dass Angreifer diese übernehmen oder attackieren. Haben die Konten zu diesem Zeitpunkt Rechte, die aktuell überhaupt nicht notwendig sind, steigt das Risiko unnötig an. Es liegt also auf der Hand, dass die administrativen Konten in Entra ID besonderen Schutz benötigen. Dieser Schutz ist mit Azure Privileged Identity Management (PIM) und Just-In-Time-Administration möglich. Basierend auf dem Prinzip der geringstmöglichen Berechtigungen, fokussiert sich PIM auf das regelmäßige Überprüfen, Verlängern oder Erweitern von privilegierten Rollen.