10 Tipps für den Einsatz von Entra ID

Die Anwendung der folgenden 10 Tipps erleichtert die Verwaltung von Entra ID. Entra ID ist ein großer Clouddienst, der die Authentifizierung von Benutzerkonten ermöglicht. Neben Microsoft Azure und Microsoft 365 können die Anmeldedaten auch für andere Dienste genutzt werden. Dazu kommen Möglichkeiten zur Synchronisierung mit lokalen Active Directory-Infrastrukturen.

Die Benutzerkonten können zu Entra ID synchronisiert werden und ermöglichen dadurch Single-Sign-On-Szenarien. Die Anwender können nach der Anmeldung an ihrem PC auch mit Ressourcen arbeiten, die durch Entra ID gesichert werden.

Index

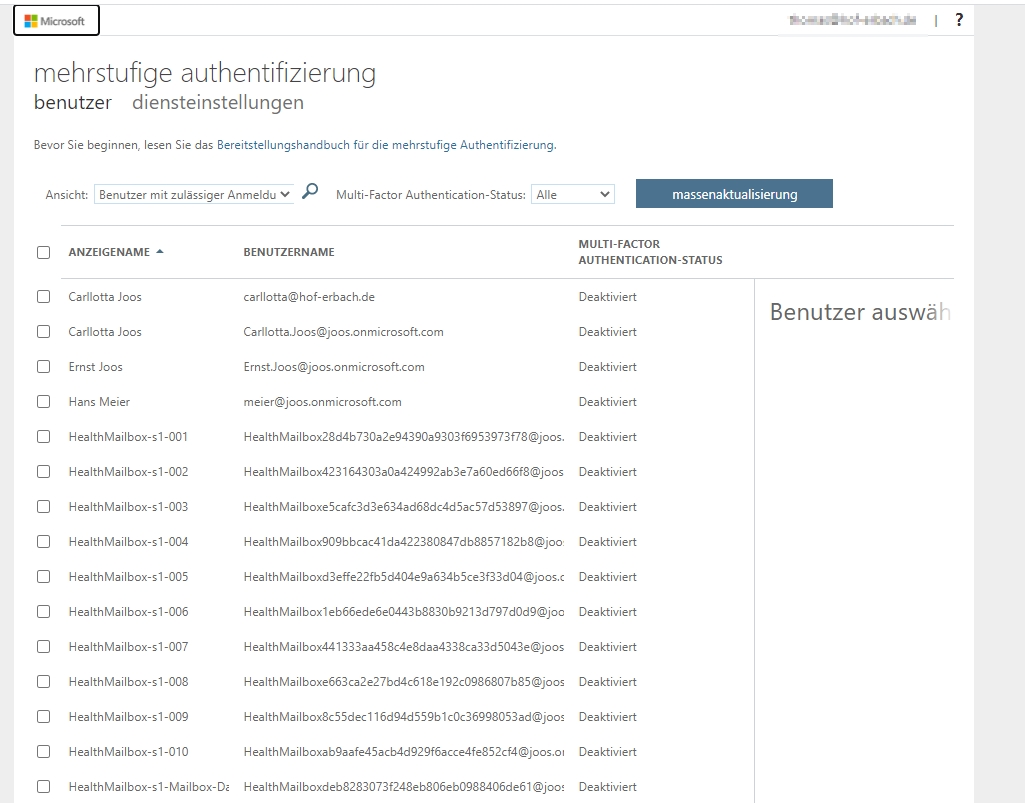

Tipp 1: Multifaktor-Authentifizierung einrichten

Bei Verwendung der Multifaktor-Authentifizierung müssen sich Anwender zusätzlich zum Kennwort noch mit einem weiteren Code anmelden. Hier besteht die Möglichkeit mit der Microsoft Authenticator-App zu arbeiten. Die Einrichtung wird im Azure-Portal nach Auswahl von „Entra ID\Benutzer“ im oberen Bereich über „Multi-Factor-Authentication“ eingerichtet. Die Einrichtung kann für alle Benutzer oder für einzelne Benutzer erfolgen.

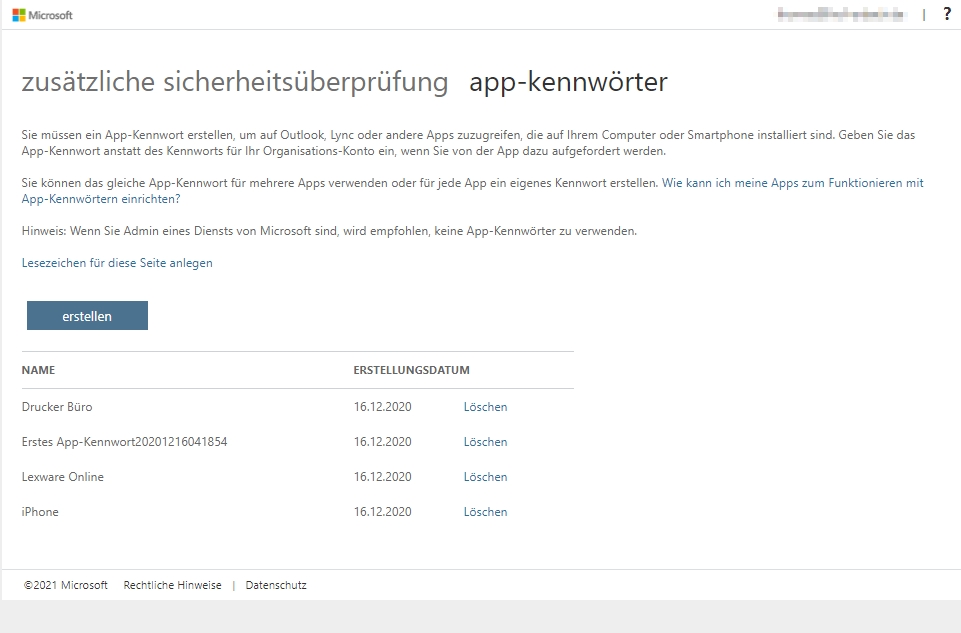

Tipp 2: App-Kennwörter in Entra ID erstellen

Wenn bei der Verwendung von Entra ID und nach der Aktivierung der Multifaktor-Authentifizierung (Tipp 1 unserer 10 Tipps) bestimmte Anwendungen oder Geräte sich mit Entra ID verbinden müssen, kann es passieren, dass die Anwendung oder das Gerät die Multifaktor-Authentifizierung nicht unterstützt. In diesem Fall können Anwender selbst im Azure-Portal über die URL https://account.activedirectory.windowsazure.com/AppPasswords.aspx App-Kennwörter für das entsprechende Gerät erstellen. Diesbezüglich erzeugt Entra ID eigene Anmeldedaten für das Gerät, sodass in Zukunft auch ohne zusätzlichen Code die Anmeldung erfolgen kann. Benötigen Anwender häufig die App-Kennwörter, kann es sinnvoll sein den Link im Browser als Favorit zu speichern.

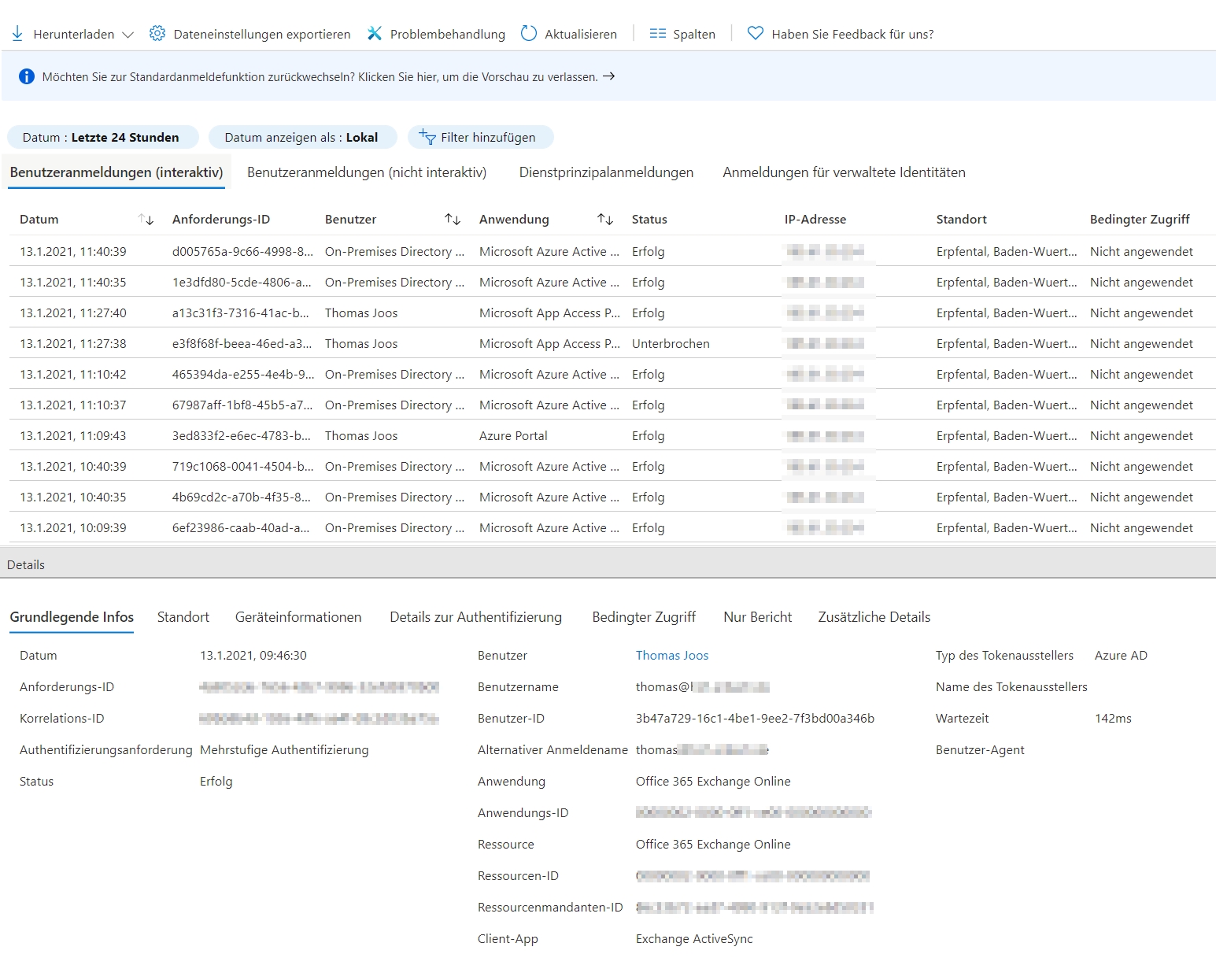

Tipp 3: Benutzeranmeldungen überwachen

Im Azure-Portal sind nach Auswahl von „Entra ID“ bei „Übersicht“ im mittleren Bereich die Anmeldungen der letzten Tage und Woche zu sehen. Fahren Sie mit der Maus über das Schaubild, zeigt das Portal die Anzahl der Anmeldungen zu diesem Zeitpunkt.

Zusätzlich kann bei „Anmeldungen“ genauer überprüft werden, wann sich Benutzer angemeldet haben. Hier ist auch zu sehen, ob Benutzer bereits die Multifaktor-Authentifizierung nutzen und von welcher IP-Adresse und Ort die Anmeldung erfolgt ist.

Durch das Anklicken eines Benutzers blendet das Portal weitere Informationen zur Anmeldung ein. Dazu gehört die Anwendung, die verwendet wurde, die Geräteinformationen und genaue Details zum Ablauf der Authentifizierung.

Bei „Überwachungsprotokolle“ sind auch Änderungen an Benutzerkonten zu erkennen und wer diese Änderungen durchgeführt hat.

Tipp 4: Ausführliche Informationen zum Entra ID-Mandanten in PowerShell anzeigen

Wenn Sie in PowerShell mit „install-module azuread“ das PowerShell-Modul zu Entra ID installiert haben, können Sie mit „Connect-AzureAD“ eine Sitzung zu Entra ID aufbauen. Ausführliche Informationen zum verwendeten Mandanten rufen Sie anschließend mit „Get-AzureADTenantDetail | fl“ auf.

Um die angelegten Benutzer anzuzeigen, verwenden Sie das Cmdlet „Get-AzureADUser“. Die einzelnen Gruppen des Mandanten zeigt PowerShell mit dem Cmdlet „Get-AzureADGroup“ an.

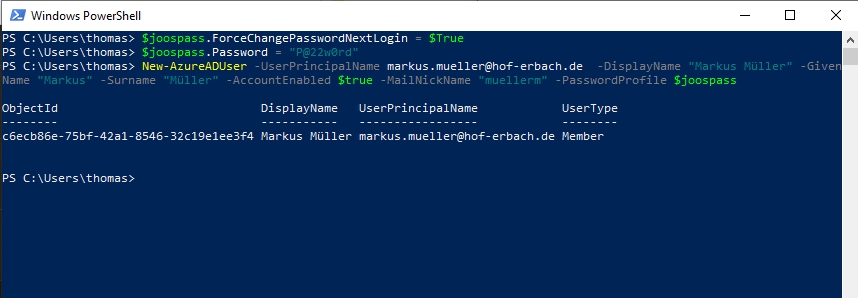

Tipp 5: Neue Benutzer in Entra ID mit PowerShell anlegen

Um einen neuen Benutzer in Entra ID anzulegen, steht in PowerShell das Cmdlet „New-AzureADUser“ zur Verfügung. Das Anlegen eines neuen Benutzers erfolgt nach folgendem Muster:

New-AzureADUser -UserPrincipalName markus.mueller@hof-erbach.de -DisplayName „Markus Müller“ -GivenName „Markus“ -Surname „Müller“ -AccountEnabled $true -MailNickName „muellerm“ -PasswordProfile $joospass

Vor dem Anlegen ist es sinnvoll das Kennwort-Profil zu aktivieren, bei dem neue Benutzer ein temporäres Kennwort erhalten. Dieses bei der ersten Anmeldung aber ändern müssen. Dieser Vorgang kann ebenfalls in PowerShell vorgenommen werden:

$joospass = New-Object "Microsoft.Open.AzureAD.Model.PasswordProfile" $joospass.ForceChangePasswordNextLogin = $True $joospass.Password = "P@22w0rd"

Alternativ zu Tipp 5

Mit dem Firstware IDM-Portal können Sie auch Ihren Benutzer, Gruppen und Computer ohne PowerShell Codierung anlegen. Das IDM-Portal ist ein hybrides Identitätsmanagement System, basiert auf Ihre Active Directory und/oder Entra ID mit integriertem PowerShell Provider. PW-Skripte laufen automatisch im Hintergrund.

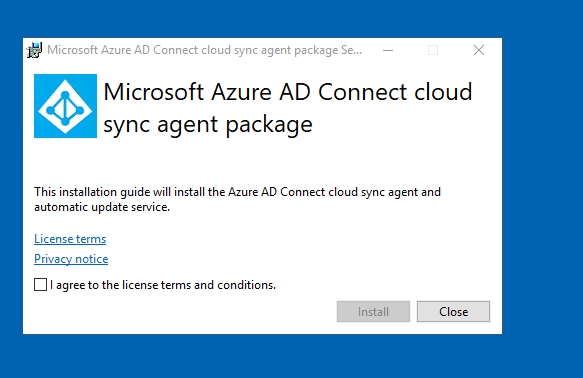

Tipp 6: Microsoft Entra Connect-Cloudsynchronisierung nutzen

Nummer 6 unserer 10 Tipps ist die Microsoft Entra Connect Cloudsynchronisierung, die Microsoft als Alternative zu Microsoft Entra Connect bietet. Microsoft Entra Connect Cloud Sync kann im Azure-Portal über „Entra ID\Microsoft Entra Connect“ verwaltet werden. Die Einstellungen werden über „Cloudsynchronisierung verwalten“ aufgerufen. Microsoft Entra Connect-Cloudsynchronisierung benötigt keine Serverstruktur und Datenbank im lokalen Netzwerk, sondern nur einen Agenten. Dieser steht im Azure-Portal bei „Entra ID\Microsoft Entra Connect“ zur Verfügung.

Tipp 7: Conditional Access – Moderne Authentifizierung in Entra ID nutzen

Im Azure-Portal kann bei Auswahl von „Bedingter Zugriff“ bei Entra ID\Sicherheit“ festgelegt werden. Wie die Anmeldung erfolgen soll, wenn sich Anwender nicht im internen Netzwerk befinden, sondern außerhalb. Auch Maßnahmen für die mehrstufige Authentifizierung lassen sich hier festlegen, genauso wie Einstellungen für Computer, die Mitglied in Entra ID sind. Über „Neue Richtlinien“ erstellen Sie neue Richtlinien. Dazu ist der Zugriff auf Entra ID Premium notwendig.

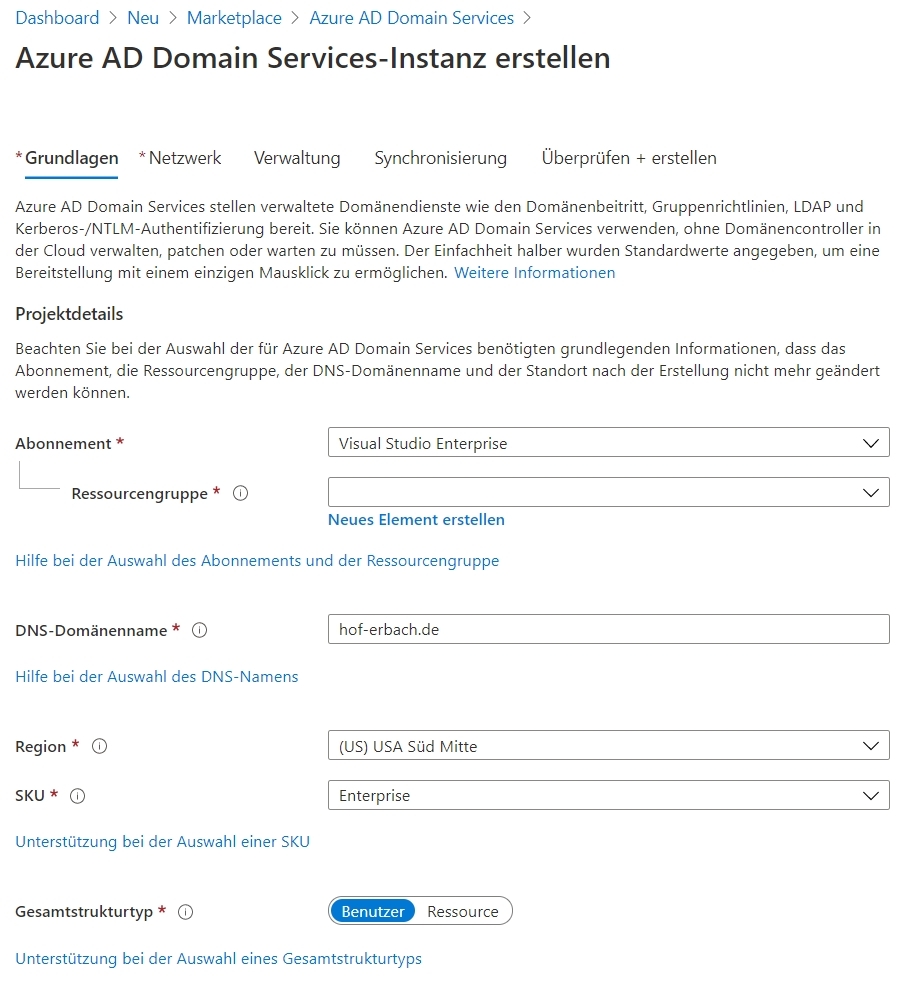

Tipp 8: Gruppenrichtlinien, LDAP und Kerberos mit Entra ID nutzen: Microsoft Entra Domain Services

Wer in der Cloud auch auf Gruppenrichtlinien, LDAP und Kerberos setzen will, kann auf Entra ID Domain Services setzen. Hier kann in Entra ID eine Instanz eingerichtet werden. Eine solche Instanz verhält sich wie ein lokales Active Directory und unterstützt in Entra ID auch Funktionen aus Active Directory. Dazu gehören LDAP, Gruppenrichtlinien, Kerberos/NTLM und mehr. Wie beim Einsatz von Entra ID auch, benötigt Microsoft Entra Domain Services keinen Domänencontroller. Es handelt sich um einen verwalteten Dienst.

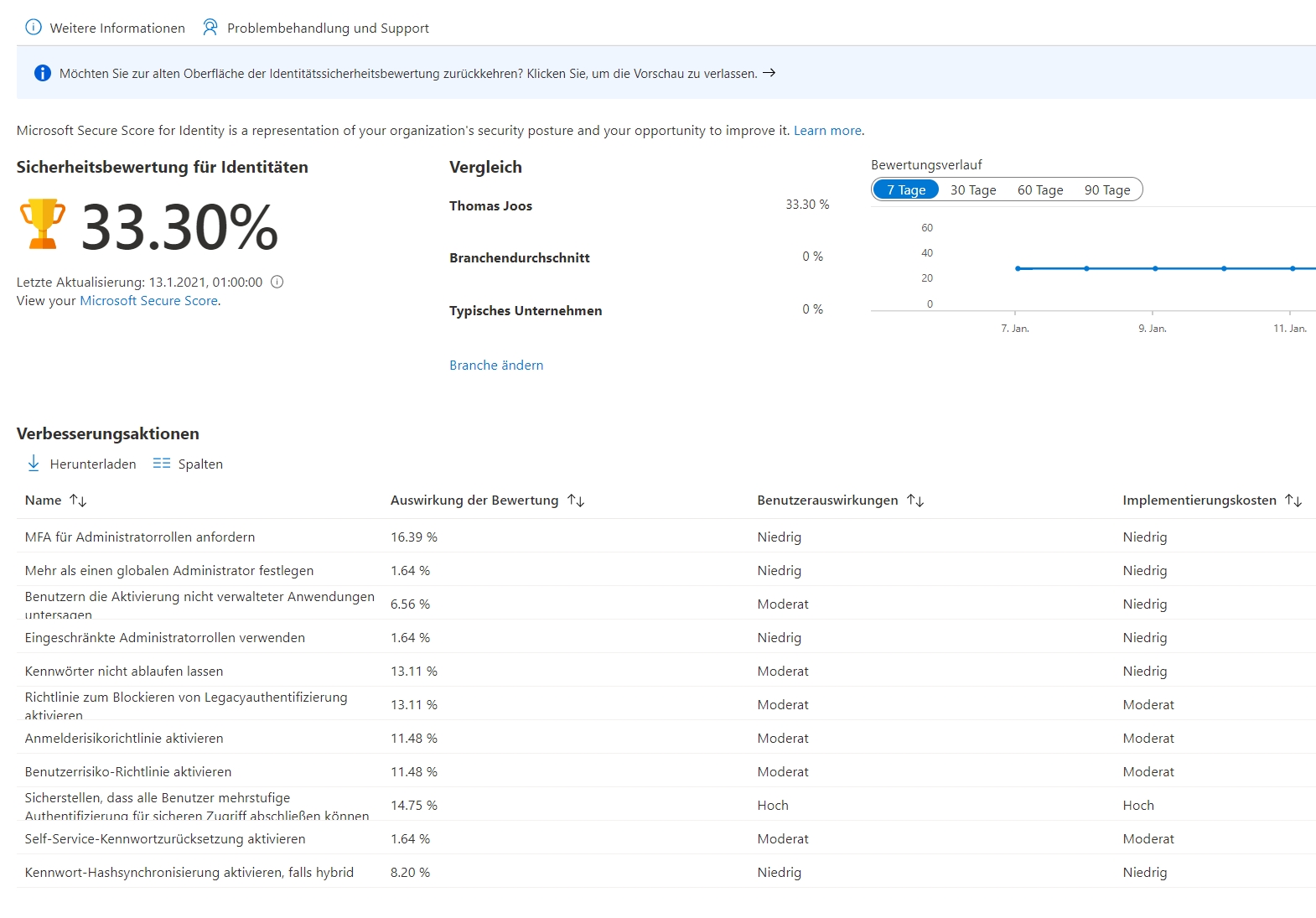

Tipp 9: Sicherheitsbewertung in Entra ID für Benutzer abrufen

Über den Menüpunkt „Identitätssicherheitsbewertung“ bei „Entra ID\Sicherheit“ können für die Benutzerkonten Sicherheitsbewertungen angezeigt werden. Neben einer Prozentzahl, die anzeigt wie die Bewertung der Sicherheit ist, zeigt das Azure-Portal auch Verbessbergungsaktionen an, mit denen die Sicherheit von Entra ID mit wenigen Schritten deutlich verbessert werden kann. Durch den Klick auf eine Aktion zeigt das Portal eine Hilfe an, wie die jeweilige Umstellung konfiguriert werden kann. Auch Links, die zu den Einstellungen führen, zeigen das Portal an.

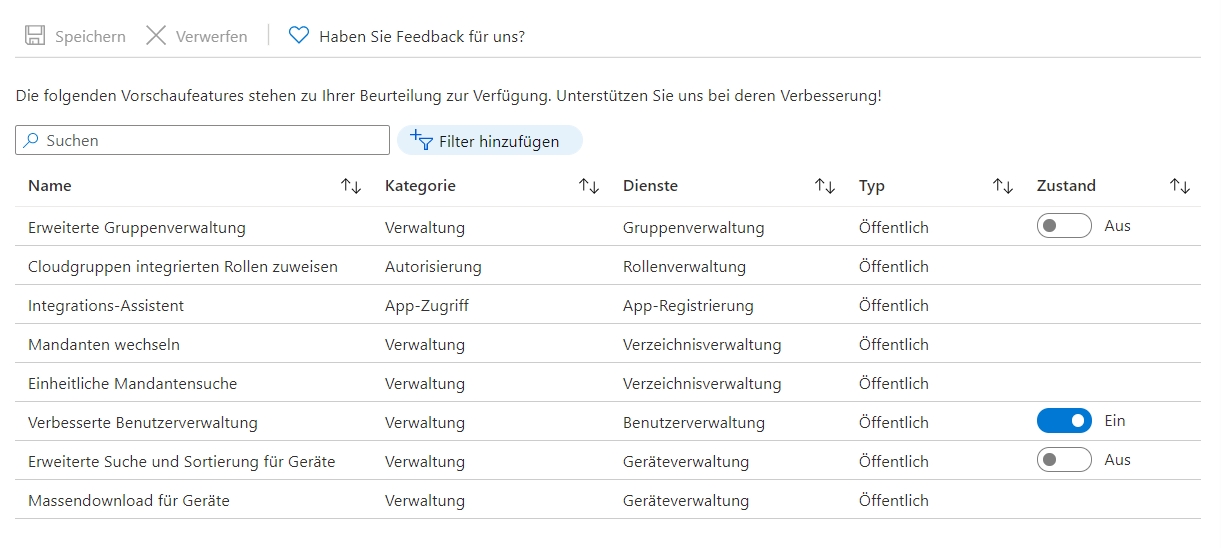

Tipp 10: Neue Funktionen in Entra ID früher freischalten und nutzen

Im Azure-Portal können Sie bei „Entra ID“ über „Vorschauhub“ neue Funktionen, die aktuell als Vorschau zur Verfügung gestellt werden, für Ihr Abonnement freischalten und sofort nutzen. Dadurch können zum Beispiel Funktionen für verbesserte Benutzerverwaltung, erweiterte Suche und vieles mehr früher genutzt werden.

Neben den 10 Tipps hilft Ihnen das FirstWare IDM-Portal in der Praxis, Gruppen und Benutzerkonten zu verwalten. Statt zwischen den Verwaltungsportalen Ihres Azure ADs und den zahlreichen AdminCenter, Active Directory, Exchange oder PowerShell zu hin- und herzuspringen, können Sie mit dem IDM-Portal zentral arbeiten. Das IDM-Portal bietet eine anwenderorientierte Lösung mit Echtzeitsynchronisierung in verschiedenen Diensten an.